Summary ¶

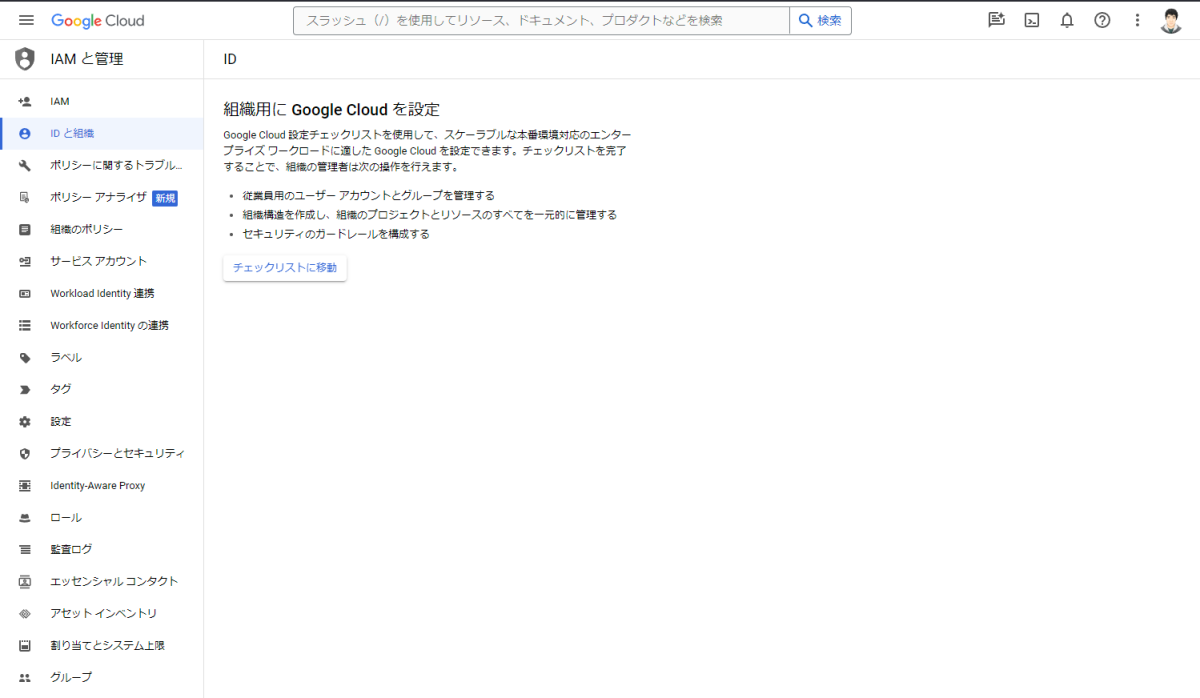

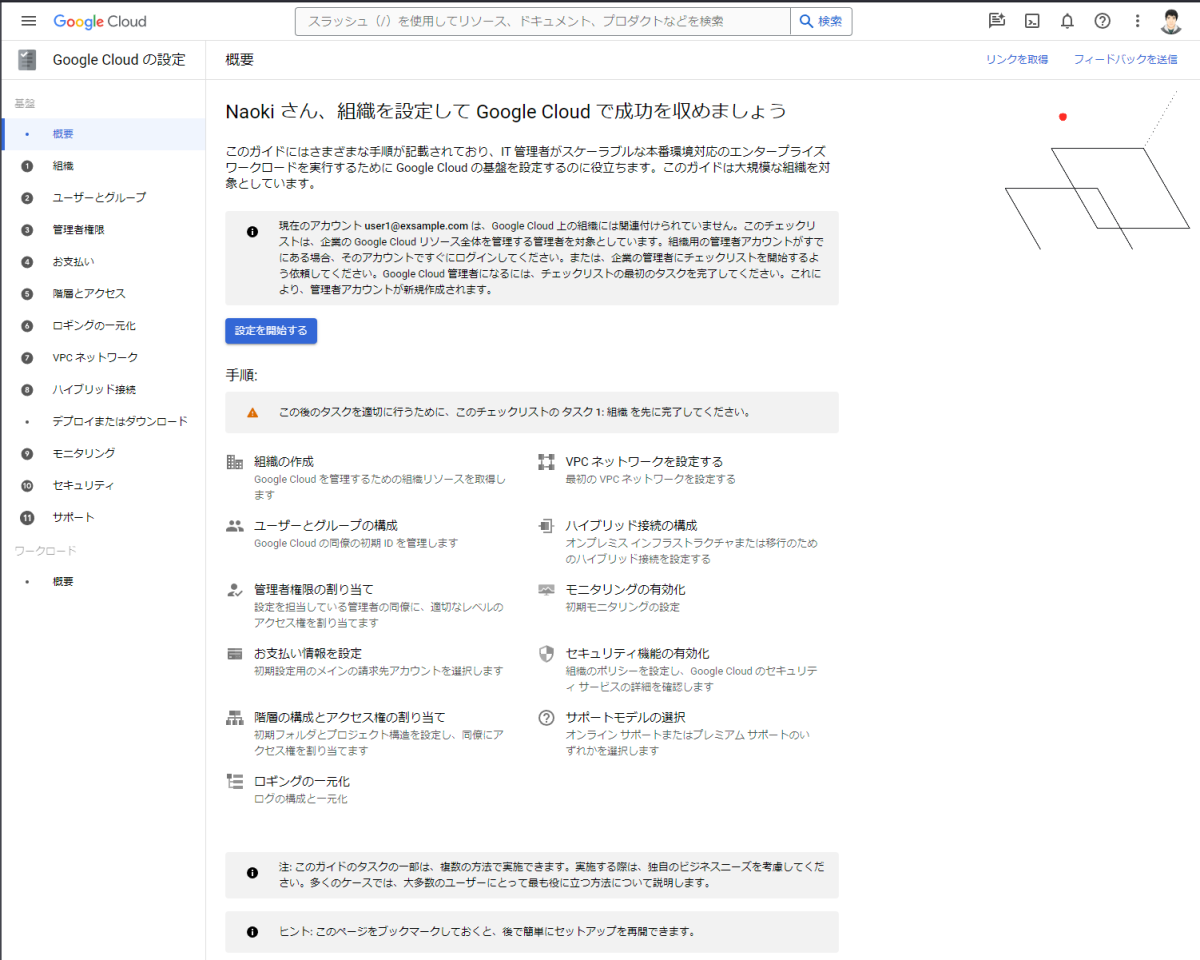

最近、のおねつは CloudFlare Zero Trust なのですが最近まで GitHub 認証のみで使ってきました。ですが CloudFlare は Applications を登録する場合に SSO(Single Sign On) 設定できるのが現状 SAML(Security Assertion Markup Language) だけになり OIDC(OpenID Connect) の対応がないのだが、 NetBox や Proxmox VE / Proxmox Backup Server は OIDC のみ対応しているため SSO を実現できない。そこで 「Azure AD かー」?? 「Auth0かー」となっていたが、、調べてみると下記の記事を発見。

Google がタダで提供していること 弊宅では Workspace 契約はないが Workspace Admin アプリである程度管理できそうなためこれを使ってみる。

準備 ¶

- 今回は適当なドメインを用意

- MX は別で使ってるので用意しない(そのそもこの機能にない)

- GCP アカウントは既存のを使う

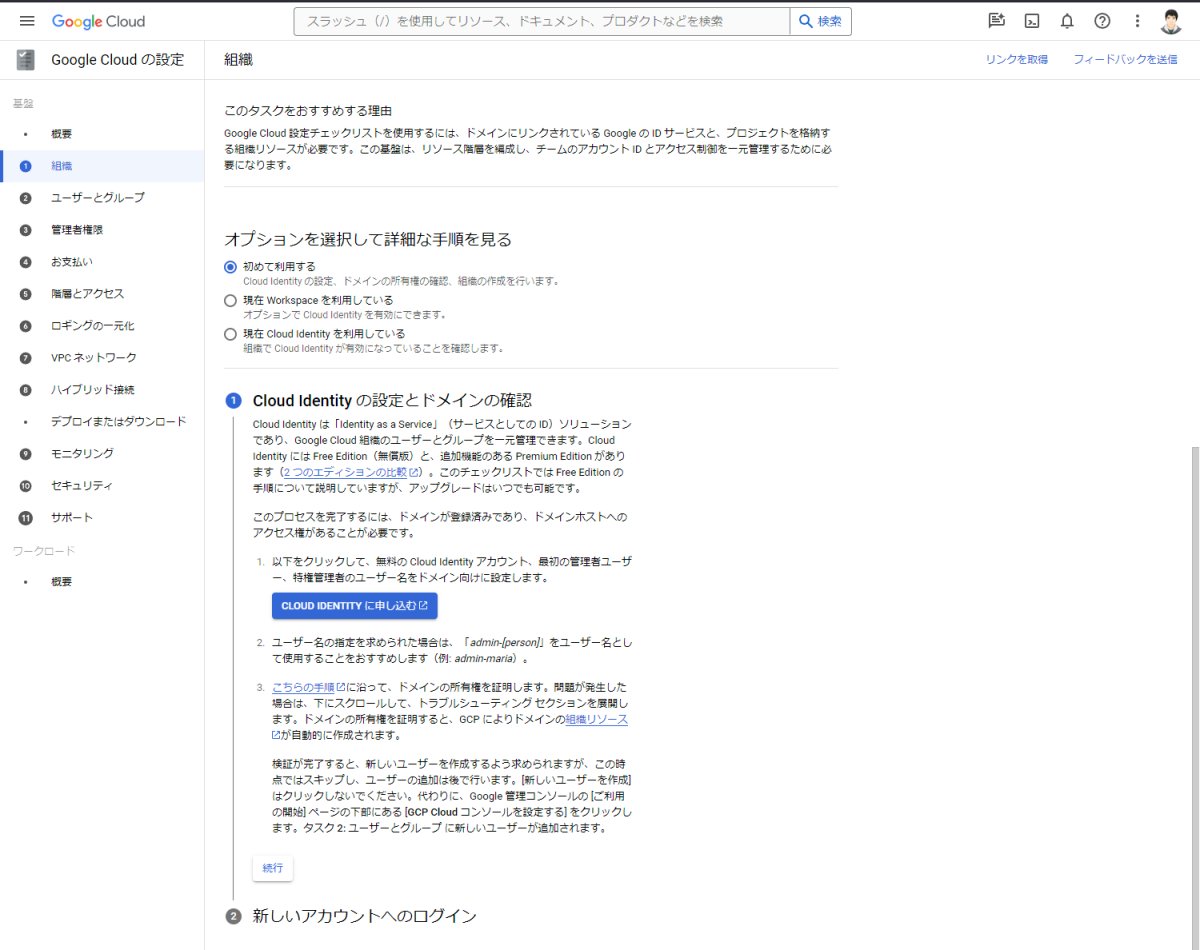

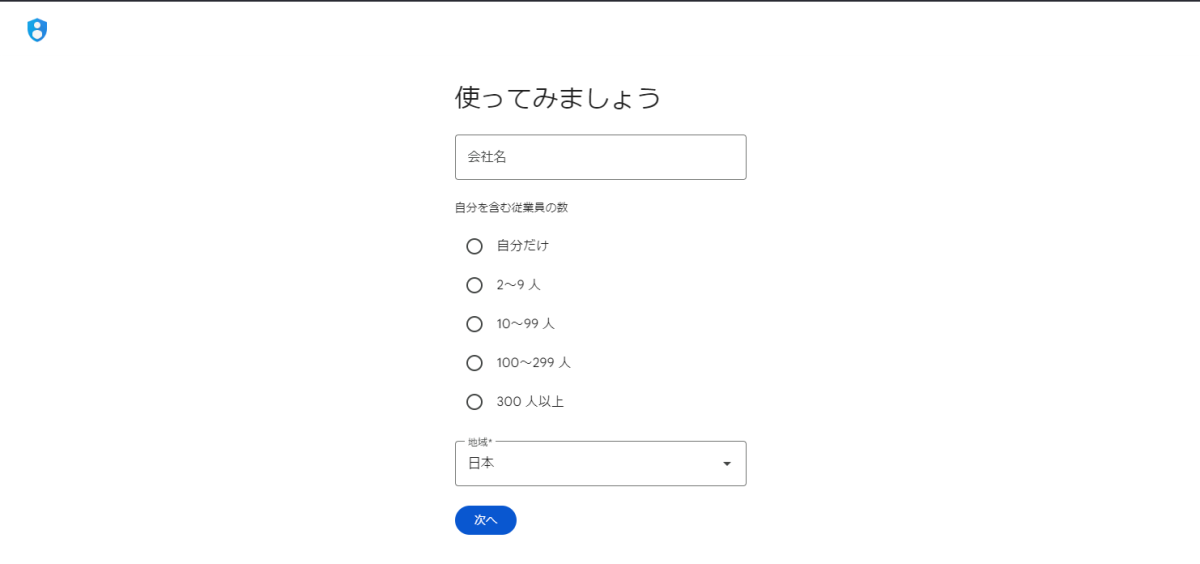

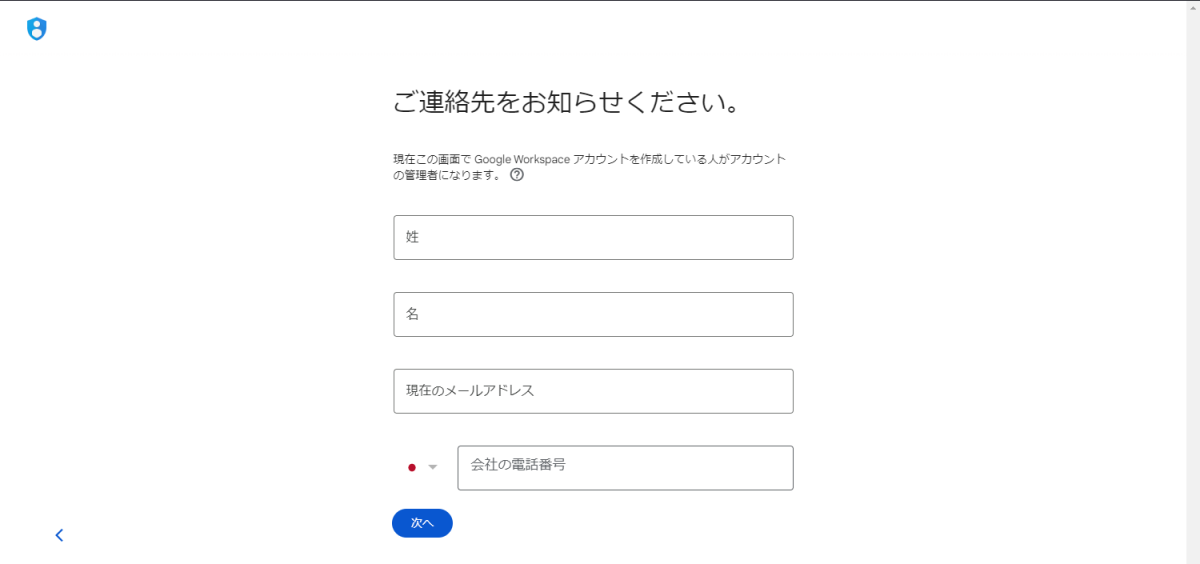

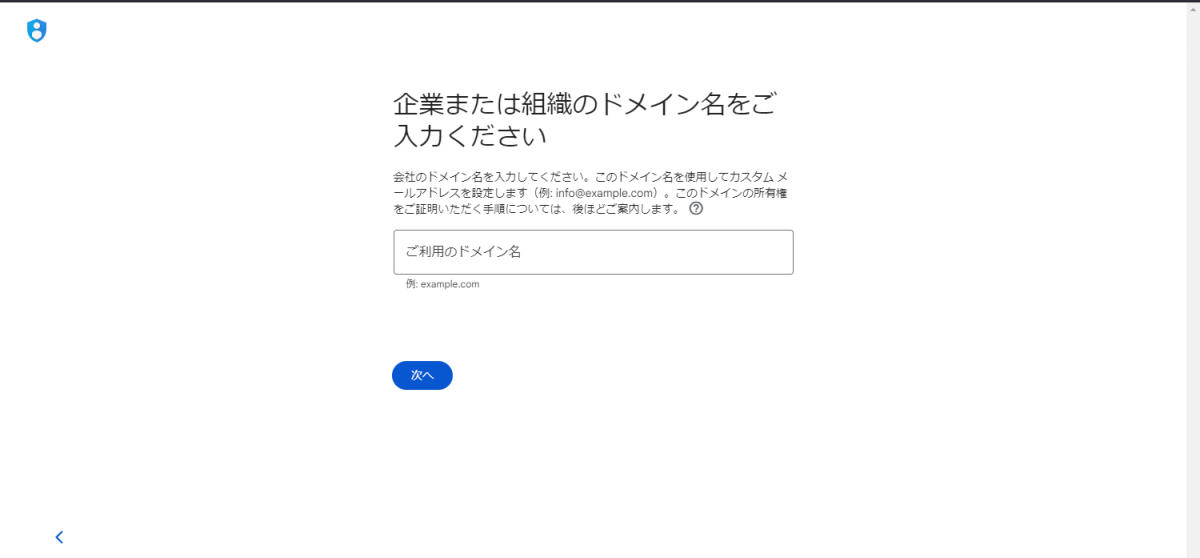

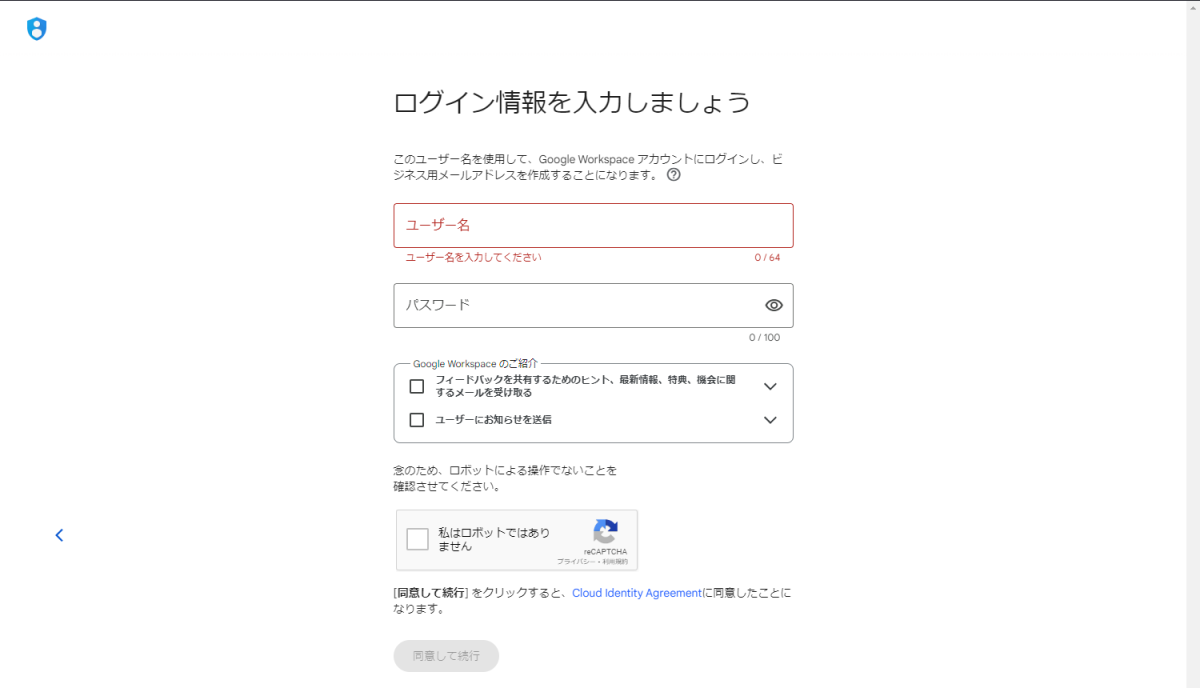

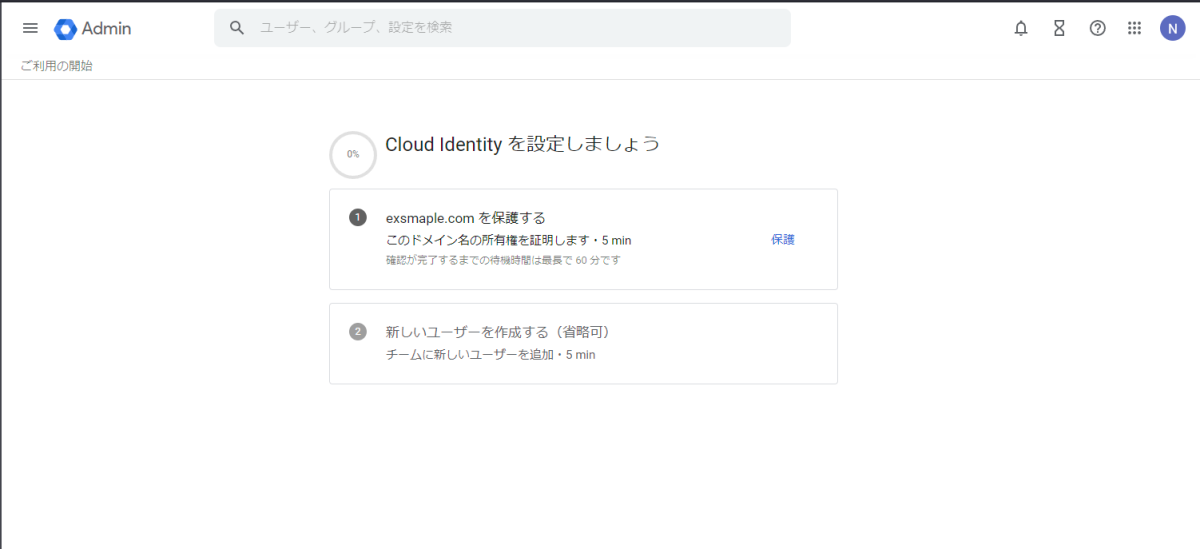

Cloud Identity 申し込み ¶

(見ない間にシンプルになってる)

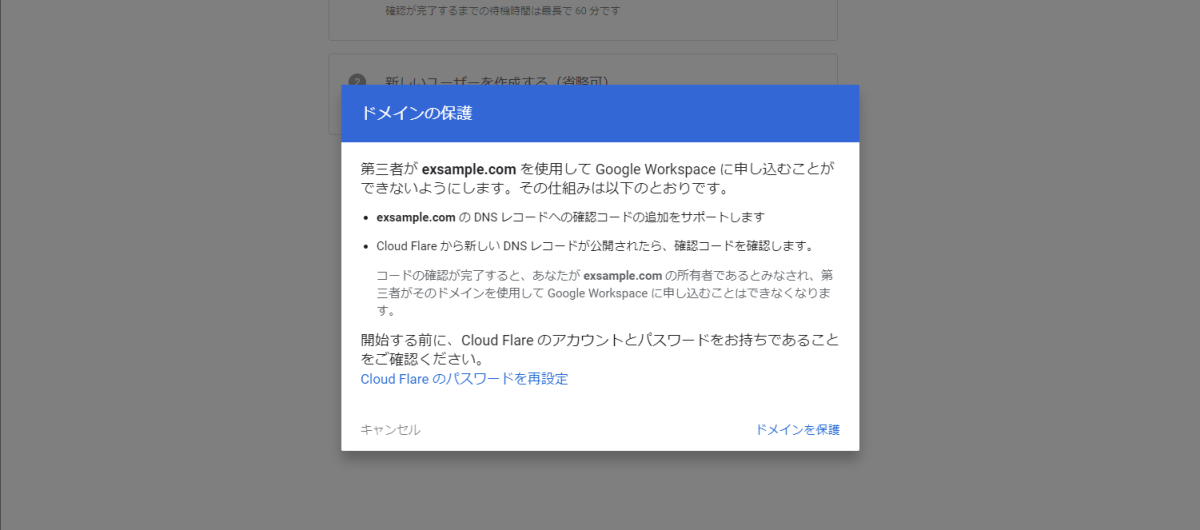

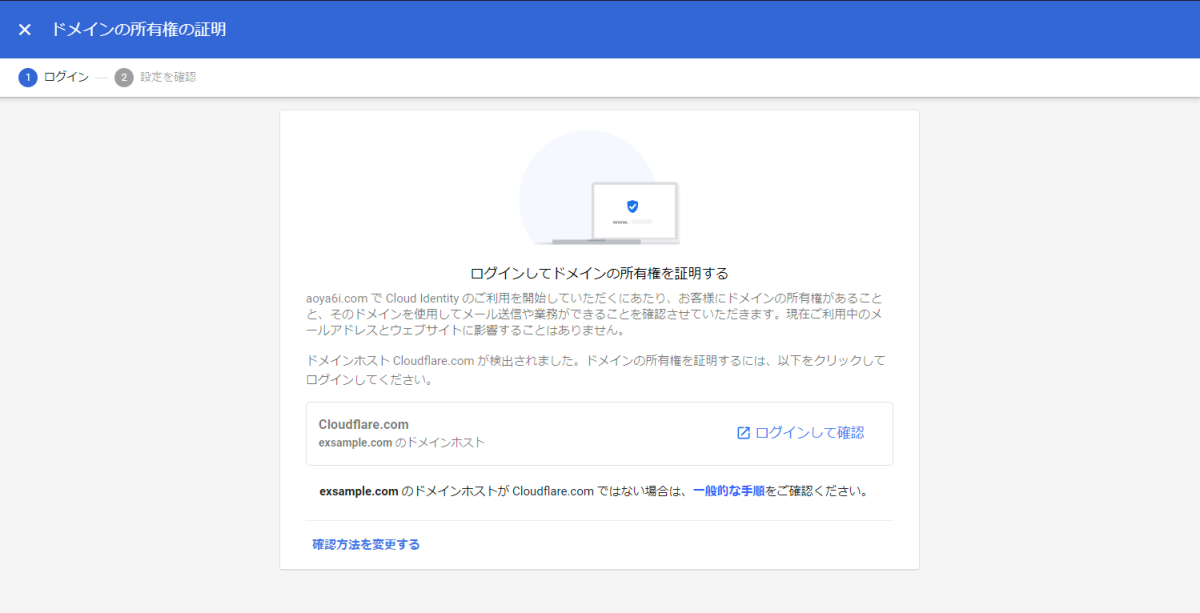

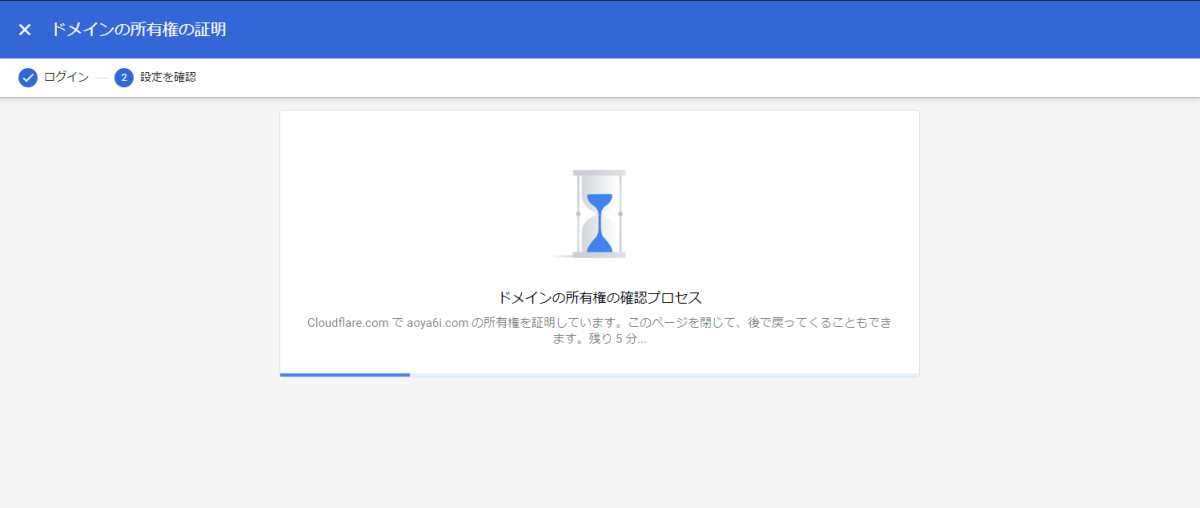

ドメイン所有権の証明 ¶

個人ユーザーの作成 ¶

あとは普通にログインする

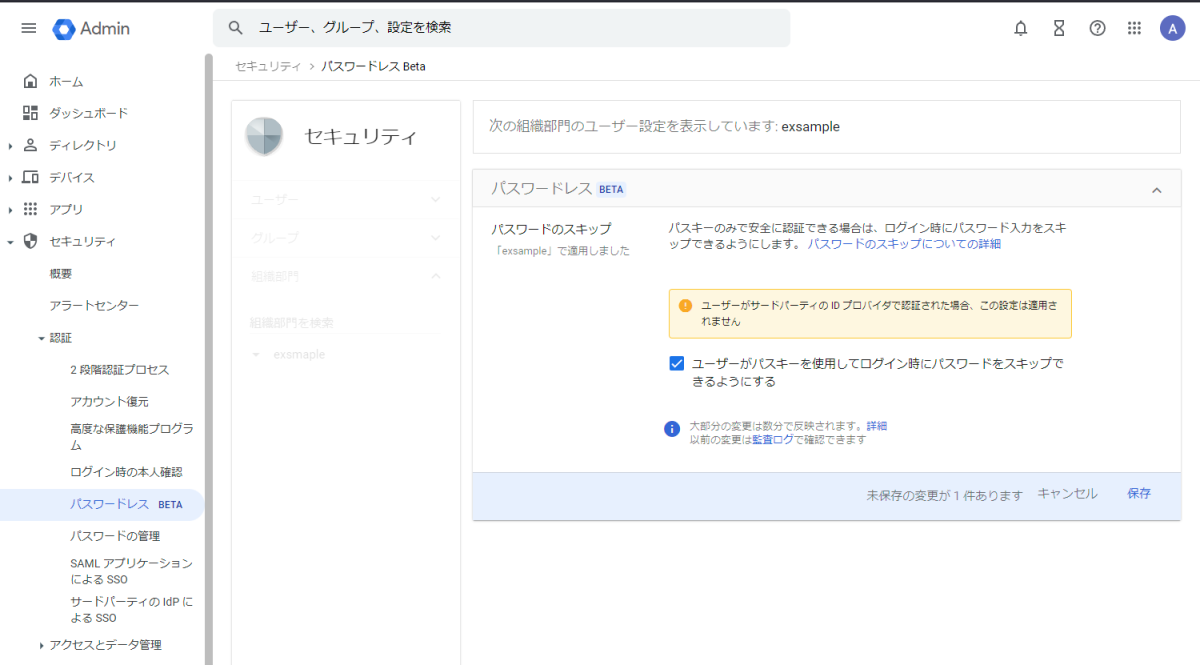

PassKey の有効化 ¶

MFA は必須としたいので早速個人ユーザーで設定しようとしたが、管理者側で設定が必要らしい

上をやったあとに組織全体で適用する

二段階認証を必須に ¶

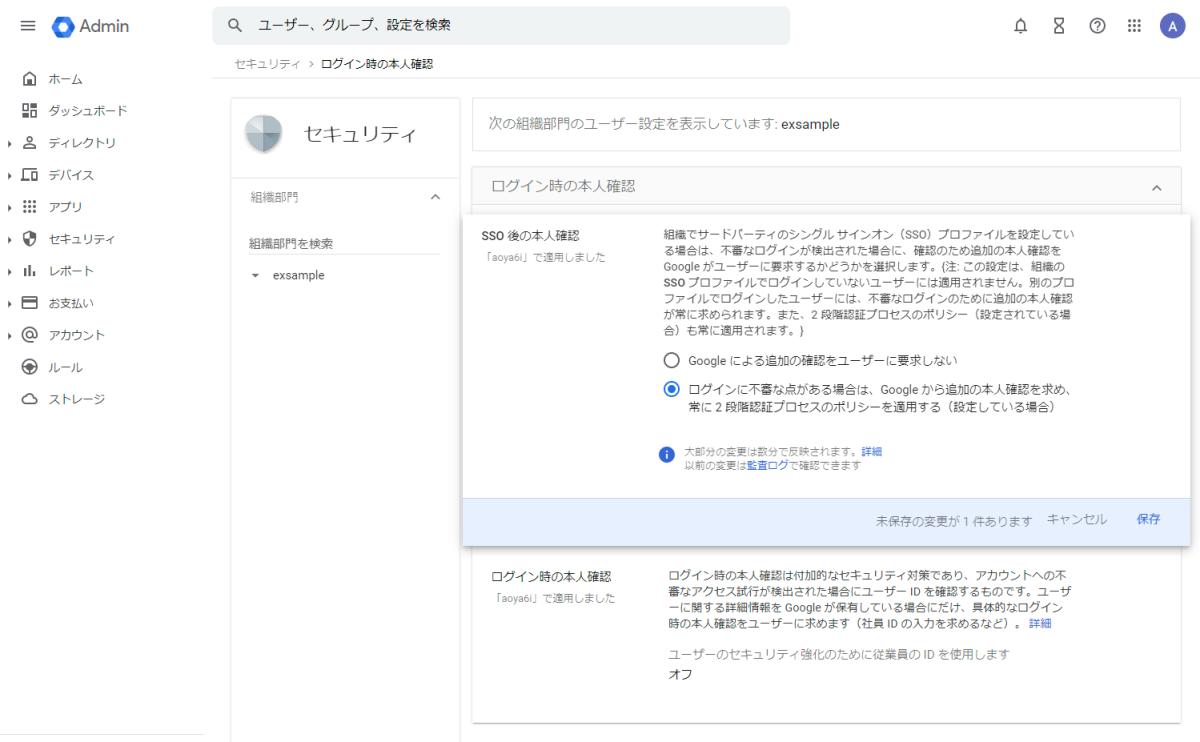

SSO 後の本人確認 ¶

組織でサードパーティのシングル サインオン(SSO)プロファイルを設定している場合は、不審なログインが検出された場合に、確認のため追加の本人確認を Google がユーザーに要求するかどうかを選択します。{注: この設定は、組織の SSO プロファイルでログインしていないユーザーには適用されません。別のプロファイルでログインしたユーザーには、不審なログインのために追加の本人確認が常に求められます。また、2 段階認証プロセスのポリシー(設定されている場合)も常に適用されます。}

― ログイン時の本人確認 - 管理コンソール

普通の Google アカウントでは常に求められるようなので有効化

CloudFlare の SSO を登録する ¶

ドキュメント通りで問題なかったので割愛

グループを作成 ¶

必須ではありませんが、グループを作成しておきます。

理由は、 CloudFlare Access でアクセス制御を掛けるときに使えるからです。適当にグループを切って admins, users あたりを作成しておくとのちのち CloudFlare Access で Policy Groups の大改修などが不要になるでしょう。

グループの作成は Google Admin の方でやります。